Cyber Security Key User oder die Suche nach einem geeigneten Konzept für die nachhaltige Umsetzung von Cyber Security Awareness im Unternehmen

Die erfolgreiche Einführung eines Cyber Security Awareness Konzepts im Unternehmen scheitert oft an fehlenden Ressourcen. Seien es finanzielle Mittel, Zeit oder schlichtweg eine zu klein dimensionierte IT-Abteilung, die in Zeiten der voranschreitenden Digitalisierung genug andere Projekte hat, um die sie sich kümmern muss. Eins haben all diese Fälle gemein, die Entwicklung einer optimalen Cyber Security Strategie und eines geeigneten Konzepts werden hintenangestellt und fallen meist vom Tisch, sobald der Stapel an anstehender Arbeit zu groß wird. Die Wichtigkeit einer geeigneten Cyber Security Strategie und einer funktionierenden Cyber Security Awareness wird oft erst dann klar, wenn es bereits zu spät ist. Um diese Herausforderung zu meistern, bevor ein Cyberangriff große Teile des Unternehmens lahmlegt, lohnt es sich den Blick auf bereits erfolgreiche Konzepte außerhalb der Cyber Security zu werfen und diese auf unsere Anforderungen anzupassen.

Vereinbaren Sie jetzt ein unverbindliches Webmeeting mit einem unserer Cyber Security Experten

Anforderungen an ein erfolgreiches Konzept

Einige der Anforderungen um der Herausforderung unserer Einleitung zu begegnen lassen sich bereits aus selbiger ableiten. Es muss eine Möglichkeit geschaffen werden das Thema Cyber Security Awareness im Unternehmen zu etablieren, ohne dabei die IT-Abteilung zu überlasten, ohne neue Mitarbeiter anzustellen und bestenfalls ohne ein allzu großes Budget zu verschlingen. Darüber hinaus wäre es sinnvoll man könnte die Lösung in die bereits bestehenden Prozesse integrieren. Ein Konzept also, dass es uns erlaubt die eigenen Mitarbeiter dazu zu ermutigen Cyber Security im Unternehmen zu leben und zu verbreiten. Im Optimalfall sind diese auch in der Lage Herausforderungen in der Umsetzung innerhalb der Abteilungen aufzudecken und zu kommunizieren.

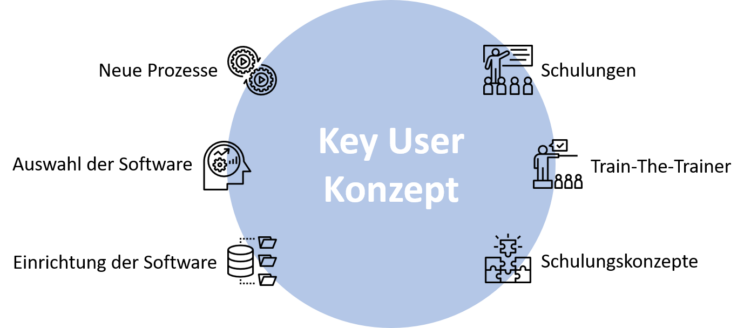

Das Key User Konzept

Aus meiner Zeit in der SAP-Beratung und Entwicklung ist mir ein Begriff besonders im Gedächtnis geblieben. Das Konzept der Key User. In der Softwareeinführung ist der Key-User ein Mitarbeiter des Unternehmens, der bei der Einführung unterstützt und sie im Anschluss weiterhin fachlich betreut. Hierbei fungiert er nicht nur als Betreuer der Software, sondern auch als direkter Ansprechpartner für seine Kollegen im Fachbereich. Gegenüber dem Projektteam vertritt er die Interessen seiner Fachabteilung und unterstützt dieses beim Ausbau und der Erweiterung der Software.

Durch geeignete Schulungsmaßnahmen und -konzepte werden Key User kontinuierlich weitergebildet und selbst zu Trainern ihrer Kollegen in der Fachabteilung. Der Key User dient somit als Multiplikator und Katalysator, einerseits für die Akzeptanz und andererseits für den Erfolg der Einführung der Software.

Im Grunde genommen ist ein Key User konzeptionell der perfekte Mitarbeiter um Cyber Security Awareness im Unternehmen zu dezentralisieren.

Icons made by Freepik from www.flaticon.com

Key User in der Cyber Security Awareness

Cyber Security Awareness lebt wie neue IT-Projekte, neue Software oder neue Services von der Akzeptanz der Mitarbeiter. Genau in diesem Punkt kann uns das Key User Konzept entscheidend voranbringen.

Transportieren wir dieses Konzept in die Cyber Security bekommen wir einen Mitarbeiter, der:

- im steten Austausch mit den Cyber Security Verantwortlichen des Unternehmens ist,

- in allen Bereichen der Cyber Security stetig weitergebildet wird,

- für seine Kollegen als erster Ansprechpartner sofort und kompetent weiterhelfen kann,

- durch seine Arbeit die IT-Abteilung entlastet und

- Herausforderungen und Probleme aus seiner Fachabteilung gezielt an die Cyber Security Verantwortlichen weitertragen und diese dort adressieren kann.

Icons made by Freepik from www.flaticon.com

Der Cyber Security Key User entlastet also nicht nur die IT-Abteilung er hilft auch bei der Weiterbildung der Mitarbeiter in seinem direkten Umfeld und kann somit als Multiplikator und Katalysator für das Thema Cyber Security dienen. Durch den direkten Kontakt und die Gleichstellung innerhalb der Abteilung wird Cyber Security nicht mehr als Diktat von oben wahrgenommen, sondern als wichtige Maßnahme innerhalb des Unternehmens und jeder einzelnen Fachabteilung.

Stellen wir diesen Mitarbeiter nun unseren Anforderungen gegenüber bekommen wir den perfekten Kandidaten zur Verbreitung der Cyber Security Awareness im Unternehmen. Wir nutzen technisch affine Mitarbeiter mit einem Hang zur Cyber Security, bilden diese weiter und können sie anschließend als Security Key User innerhalb ihrer Fachabteilung einsetzen, um so unsere Cyber Security, ohne Überlastung der IT-Abteilung, zu dezentralisieren.

Vorteile der Cyber Security Key User

Durch die Dezentralisierung der Cyber Security Awareness im Unternehmen nehmen wir, in erster Linie, Last von der IT-Abteilung. Darüber hinaus helfen die Rückmeldungen der Cyber Security Key Usern aus ihren Fachabteilungen das System fortlaufend zu verbessern und Herausforderungen in der Umsetzung von Cyber Security Maßnahmen, die ohne Rückmeldung der Cyber Security Key User erst viel später bekannt geworden wären, gezielt und effektiv zu bearbeiten. Auch hier wird die katalysatorische Wirkung des Cyber Security Key User deutlich. Durch die Nähe zu den Kollegen in der Fachabteilung und Einsicht in Prozesse und Abläufe, die eine IT-Abteilung nicht bekommt, kann die Findung und Umsetzung von Cyber Security Maßnahmen verbessert und beschleunigt werden.

Anforderungen an einen Cyber Security Key User

Der optimale Kandidat für den Cyber Security Key User wäre natürlich ein, bereits ausgebildeter, IT Security Fachmann. Dieser sollte einige grundlegende Skills mit sich bringen. Eine hohe Kompetenz im Bereich Cyber Security wäre von Vorteil, darüber hinaus sollte eine gewisse technische Affinität vorhanden sein und er sollte Geschick im Umgang mit Menschen haben. Die Fähigkeit Kolleginnen und Kollegen fachmännische mit Rat und Tat zur Seite zu stehen ist einer der wichtigsten Eckpunkte eines idealen Cyber Security Key Users.

Die Anforderungen teilen sich grob in fachliche und persönliche Eigenschaften.

Fachliche Anforderungen

Der Cyber Security Key User sollte ein fester Bestandteil seiner Abteilung sein und über eine gewisse Fachkenntnis über die Prozesse und Gegebenheiten haben. Daher eignen sich eher Personen die bereits seit einer Weile im Betrieb arbeiten und in ihrer Abteilung anerkannt sind. Darüber hinaus sollte die Person bereits etwas Erfahrung und eine Affinität zur Cyber Security vorweisen.

Persönliche Anforderungen

Neben den fachlichen Anforderungen muss ein Kandidat ebenfalls auf zwischenmenschlicher Ebene punkten. Akzeptanz bei Vorgesetzten und Kollegen ist genauso wichtig wie gute sprachliche und didaktische Fähigkeiten. Nur so kann ein Cyber Security Key User das Erlernte optimal an Kollegen vermitteln.

Die Einführung neuer Prozesse setzt ebenfalls eine analytische und abstrakte Denkweise voraus. Herausforderungen in der Umsetzung müssen schnell erfasst werden, um mögliche Probleme schnell zu lösen.

Zu guter Letzt sollte ein Cyber Security Key User natürlich Motivation für Cyber Security Themen mitbringen.

Einführung eines Cyber Security Key User Konzepts

Cyber Security Key User lassen sich nach und nach im Unternehmen einführen. Alles beginnt mit der Suche nach geeigneten Kandidaten, einer ersten Schulung der Mitarbeiter und einer Erklärung der Ideen und Vision hinter dem Cyber Security Key User Konzept.

Sind die ersten Kandidaten gefunden und geschult kann die erste Phase direkt beginnen. In monatlichen Meetings können sich die Cyber Security Key User mit den Cyber Security Verantwortlichen besprechen, Rückmeldung aus ihren Abteilungen geben und sich austauschen.

So beginnt langsam eine Kultur innerhalb des Unternehmens heranzuwachsen. Durch kontinuierliche Schulungsmaßnahmen kann das Wissen und die Möglichkeit der Cyber Security Key User weiter verbessert werden.

Sie möchten Cyber Security Key User in Ihrem Unternehmen? Kontaktieren Sie uns!

Erfolge sichtbar machen

Der Erfolg des Cyber Security Key User Konzepts lässt sich natürlich durch einige Key Performance Indikatoren (KPI) messen. Neben sehr einfachen Kennzahlen, wie die Reduktion der Anfragen zu Themen der Cyber Security an die IT-Abteilung oder den Help Desk, können auch komplexere Kennzahlen genutzt werden. Hierzu gehört unter anderem die Messung von Benutzerreaktionen bei Phishing Assessments und die daraus resultierenden Prozesse. Erfolgreich ist unser Cyber Security Key User Konzept dann, wenn durch die Arbeit der Cyber Security Key User langfristig eine Verbesserung erzielt wird und die Cyber Security Key User von ihren Kollegen in die Prozesse zur Bewältigung von Cyber Security Vorfällen eingebunden werden.

Zusammenfassung und Schlusswort

Um den Artikel zusammenzufassen werfen wir einen ersten Blick darauf, mit welcher Herausforderung wir begonnen haben. Wir haben uns in diesem Artikel dazu Gedanken gemacht, wie wir die Cyber Security Awareness im Unternehmen vorantreiben können, ohne dabei einzelne Abteilungen innerhalb des Unternehmens zu überlasten.

Durch den Blick auf Prozesse und Konzepte außerhalb der Cyber Security sind wir auf ein Konzept gestoßen, dass wir für unsere Zwecke umwandeln und nutzen können. Die Portierung des Key User Konzepts aus der Softwareeinführung kann eine große katalysatorische Wirkung auf die Cyber Security Awareness im Unternehmen haben. Was uns bleibt ist die Suche nach geeigneten Kandidaten, um unsere Cyber Security auf ein neues Level zu heben.